Bildnachweis: prat/stock.adobe.com

Einleitung

Die Schutzbedarfsfeststellung wird oft unterschätzt, dabei ist sie ein wichtiges Instrument, um gezielt und ressourcenschonend die kritischsten Unternehmenswerte (Assets) zu identifizieren. Sie hilft Dir, das individuelle Schutzniveau zu ermitteln und legt somit den Grundstein für alle weiteren Analysen und Maßnahmen im Informationssicherheitsmanagementsystem (ISMS).

In diesem Beitrag konzentrieren wir uns auf die Vererbung des Schutzbedarfs auf verbundene Assets und stellen einen Ansatz für den logischen Aufbau einer Vererbungskette vor, der mehr Transparenz und Klarheit für alle Beteiligten schafft.

Doch zunächst erarbeiten wir uns die Grundlagen.

Die Kernaufgabe eines ISMS

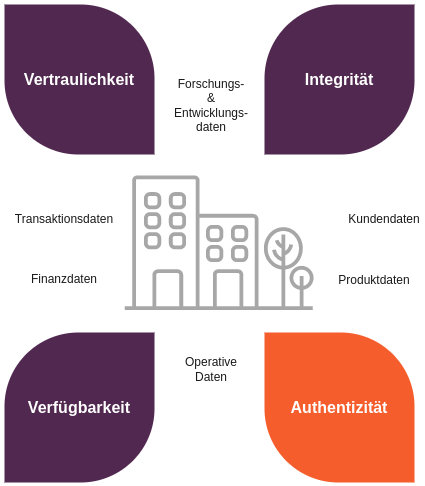

Die Kernaufgabe eines Informationssicherheitsmanagementsystems (ISMS) besteht darin, die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen und Daten zu schützen. Dies wird durch die Implementierung systematischer Prozesse und Richtlinien erreicht, die darauf abzielen, Risiken zu identifizieren, zu bewerten und zu steuern.

Kernaufgabe eines ISMS: Werte schützen

Natürlich weißt Du das!

Mir ist wichtig, dass wir den Ursprung, die Informationen und Daten, nicht aus den Augen verlieren.

Die Bedeutung des Risikomanagements

Das Risikomanagement bildet einen zentralen Pfeiler des ISMS. Es ermöglicht Unternehmen:

- Potenzielle Bedrohungen und Schwachstellen systematisch zu analysieren.

- Geeignete Maßnahmen zur Risikominderung zu entwickeln und umzusetzen.

- Ressourcen gezielt einzusetzen, um kritische Risiken effektiv zu adressieren.

Durch ein effektives Risikomanagement können Unternehmen nicht nur ihre aktuelle Sicherheitslage verbessern, sondern auch langfristig die Sicherheit ihrer Informationen gewährleisten. Dies trägt wesentlich zur Stärkung der Unternehmensresilienz und zum Schutz wertvoller Daten bei.

Risikomanagement sollte nicht nur effektiv sondern auch effizient sein. Daher schauen wir uns im nächsten Abschnitt die Rolle der Schutzbedarfsfeststellung genauer an.

Die Rolle der Schutzbedarfsfeststellung im Risikomanagement

Die Schutzbedarfsfeststellung leistet einen entscheidenden Beitrag zur Effizienz des Risikomanagements. Sie ermöglicht es Unternehmen, kritische Prozesse und die damit verknüpften sekundären Assets zu identifizieren und den spezifischen Schutzbedarf von Informationen und Daten präzise zu ermitteln.

Diese systematische Analyse bildet die Grundlage für eine fundierte Risikobewertung und ermöglicht die Definition und Implementierung angemessener Sicherheitsmaßnahmen.

Sekundäre Assets sind unterstützende Ressourcen wie Hardware, Software, Netzwerke oder Gebäude, die benötigt werden, damit die primären Assets (Informationen und Prozesse) ihre Wertschöpfung entfalten können.

Schutzbedarf im Kontext von Normen und Standards

Die DIN ISO/IEC 27001 und der BSI IT-Grundschutz sind die in Deutschland am weitesten verbreiteten Rahmenwerke zur Implementierung eines ISMS.

Beide Ansätze bieten Unternehmen einen methodischen Freiraum bei der Umsetzung des Risikomanagements, setzen jedoch unterschiedliche Schwerpunkte in ihrer Herangehensweise.

Schutzbedarfsfeststellung: DIN ISO/IEC 27001 Ansatz

Die DIN ISO/IEC 27001 lässt Unternehmen bei der Auswahl ihrer Risikomanagement-Methodik weitgehend freie Hand. Die Norm fordert lediglich, dass die gewählte Methodik nachvollziehbar und dokumentiert sein muss.

Die DIN ISO/IEC 27001 fordert im Gegensatz zum BSI IT-Grundschutz eine Schutzbedarfsfeststellung nicht explizit, schafft jedoch Raum sie dennoch durchzuführen.

Schutzbedarfsfeststellung: BSI IT-Grundschutz Ansatz

Der IT-Grundschutz des Bundesamts für Sicherheit in der Informationstechnik (BSI) bietet im Vergleich zur DIN ISO/IEC 27001 konkretere Umsetzungsempfehlungen. Es beschreibt im BSI-Standard 200-2 IT-Grundschutz-Methodik detailliert anhand von Beispielen den Aufbau und die Durchführung einer Schutzbedarfsfeststellung.

Dennoch lässt der IT-Grundschutz bewusst Spielraum für organisationsspezifische Anpassungen. Dies ermöglicht es Unternehmen und Institutionen, die Methodik flexibel an ihre individuellen Bedürfnisse und Strukturen anzupassen, solange die Analyse systematisch und nachvollziehbar durchgeführt wird.

Grundsätzliche Vorgehensweise bei der Schutzbedarfsfeststellung

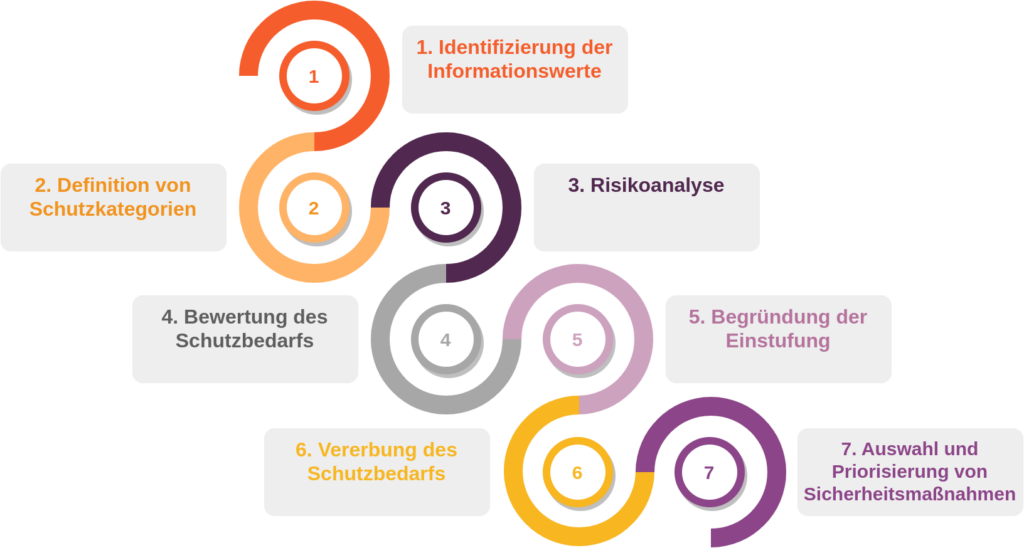

Schauen wir uns doch die wichtigsten Schritte im Rahmen der Schutzbedarfsfeststellung an:

- Identifizierung der Informationswerte: Verstehen und Identifizieren der für die Geschäftsprozesse kritischen Informationen, Systeme und IT-Komponenten.

- Definition von Schutzbedarfskategorien: Festlegung von Kategorien wie „normal“, „hoch“ und „sehr hoch“ basierend auf potenziellen Auswirkungen von Sicherheitsvorfällen.

- Risikoanalyse: Bewertung potenzieller Schadensszenarien und deren Einfluss auf die Schutzbedarfskategorien.

- Bewertung des Schutzbedarfs: Ermittlung des Schutzbedarfs für die Grundwerte Vertraulichkeit, Integrität und Verfügbarkeit für jeden Geschäftsprozess oder jede Anwendung.

- Begründung der Einstufung: Dokumentation der Gründe für die jeweilige Schutzbedarfseinstufung zur Nachvollziehbarkeit.

- Vererbung des Schutzbedarfs: Übertragung des festgestellten Schutzbedarfs auf die sekundären Assets wie Anwendungen, Netze und IT-Systeme.

- Auswahl und Priorisierung von Sicherheitsmaßnahmen: Basierend auf den Ergebnissen der Schutzbedarfsfeststellung werden angemessene Schutzmaßnahmen ausgewählt und umgesetzt.

Schritt 6, die Vererbung des Schutzbedarfs, möchte ich vertiefen. Hier liegt ungeachtet des Rahmenwerkes nach dem Du Dein ISMS durchführst Potential, das Du nicht ignorieren solltest.

Ein Ansatz zur Schutzbedarfsfeststellung mit mehr Transparenz und Klarheit

Die Vererbung des Schutzbedarfs ist der Schlüssel für Effizienz, Transparenz und Klarheit. Wie Du hier einen Unterschied machst, betrachten wir jetzt.

Die Haupteinflussfaktoren sind:

- Die logische Struktur, in der Assets miteinander verknüpft werden.

- Das primäre Asset, mit dem die Vererbungskette startet.

Was ist eine Vererbungskette im Kontext der Schutzbedarfsanalyse?

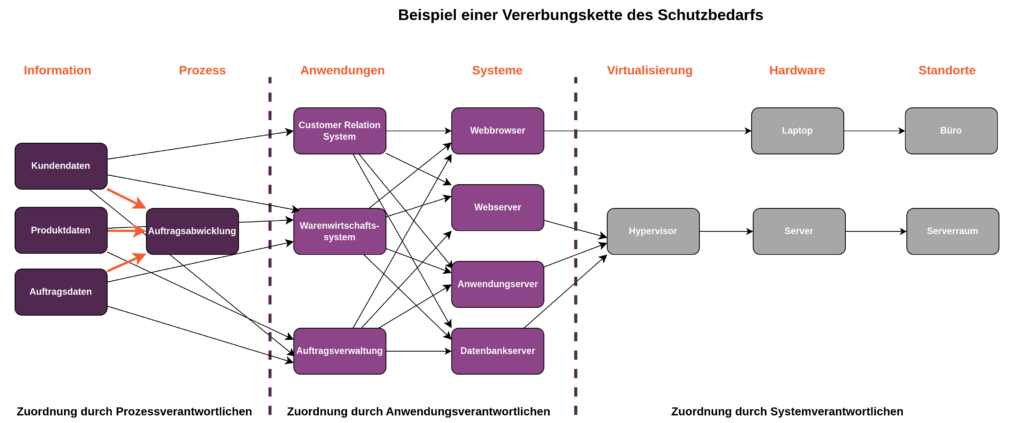

Eine Vererbungskette setzt sich hauptsächlich aus sekundären Assets zusammen, die logisch miteinander verknüpft sind. So eine Verknüpfung ist logisch, wenn sie den Informationsfluss nachbildet, der durch die primären Assets angestoßen wird.

Wir erinnern uns: Sekundäre Assets ermöglichen die Informationsverarbeitung und den Informationsfluss.

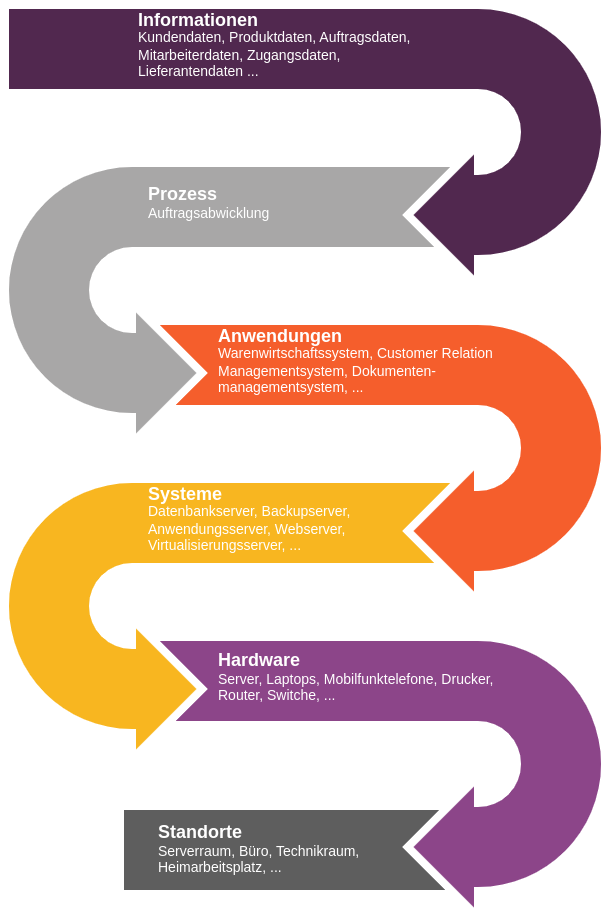

Beispiel eines Informationsflusses für den Schutzbedarf

Schauen wir uns den Informationsfluss am Beispiel der Auftragsabwicklung an:

Wenn der Prozess Auftragsabwicklung startet fließen die Informationen erst in den Prozess und von dort in verschiedene Anwendungen. Sie werden weiter in Systeme wie Datenbankserver, Backupserver u.ä. übertragen. Diese Systeme wiederum legen die Daten auf Hardware wie bspw. einen Virtualisierungsserver oder vielleicht auch auf Endgeräte der Mitarbeitenden ab. Die Hardware befindet sich in einem Serverraum, die Endgeräte in den Vertriebsbüros.

Informationsfluss am Beispiel einer Auftragsabwicklung

Folge den Informationen!

Dieser Informationsfluss gibt uns vor wie der Schutzbedarf vererbt werden sollte, denn es sind genau diese Informationswerte, die wir entlang ihres Weges schützen wollen.

Aufbau einer Vererbungskette des Schutzbedarfs

Wenn wir den Informationen folgen, ergibt sich für die Vererbungskette nur eine sinnvolle Struktur. Ich nenne sie Vererbung des Schutzbedarfs im k-Schicht-Modell:

Vorteile des k-Schicht-Modells

Der größte Vorteil ist der Transparenzgewinn. Viele der sekundären Assets haben mehrere verknüpfte Assets, die mit ihrem Schutzbedarf auf sie einwirken. Eine Übersicht darüber zu haben hilft Dir dabei Zusammenhänge zu verstehen und Entscheidungen fundierter treffen zu können. Zudem hast Du starke Argumente gegenüber den Budgetverantwortlichen für notwendige Investitionen, wenn Du weißt welche Assets für welchen Geschäftsprozess kritisch sind.

Weitere Vorteile sind, dass Du Kumulations- oder Verteilungseffekte berücksichtigen kannst. Du bekommst daher ein realitätsnahes Abbild der Zusammenhänge in Deinem Informationsverbund.

Die Rolle des Wurzelelements der Vererbung

Das primäre Asset, das am Anfang einer Vererbungskette steht, nennen wir bei xmera Solutions das Wurzelelement der Vererbung. Es vererbt seinen Schutzbedarf an die in der Vererbungskette nachfolgenden Assets. Damit hat es maßgeblichen Einfluss auf alle verknüpften Assets.

Da das Wurzelelement ein primäres Asset ist, kann es ein Prozess oder eine Information sein. Beides möchte ich mit Dir näher betrachten.

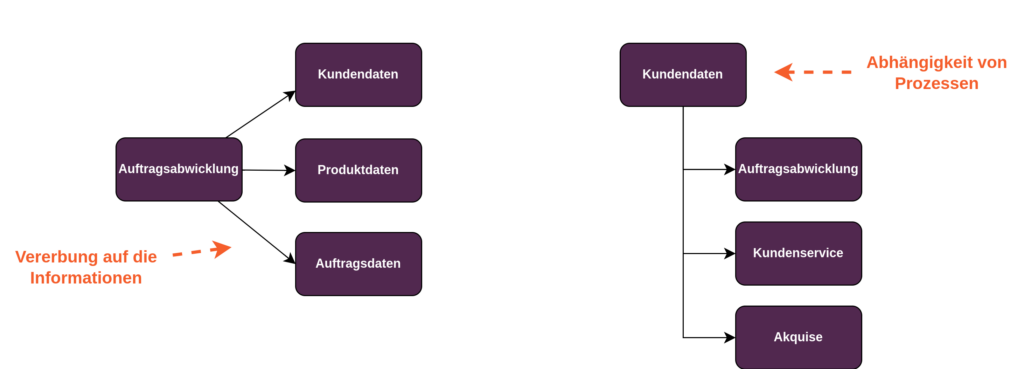

Prozess als Wurzelelement in der Schutzbedarfsvererbung

In der Praxis wird oft der Prozess als Wurzelelement der Vererbungskette betrachtet. Diese Vorgehensweise bringt verschiedene Probleme mit sich, die im Folgenden näher beleuchtet werden.

Um den Schutzbedarf eines Prozesses zu ermitteln, muss dieser hinsichtlich seiner Vertraulichkeit, Integrität und Verfügbarkeit bewertet werden. Doch ist diese Vorgehensweise wirklich sinnvoll?

Vertraulichkeit, Integrität und Verfügbarkeit sind Eigenschaften von Informationen. Ein Prozess sollte so gestaltet sein, dass er den Schutz der darin verarbeiteten oder erzeugten Informationen sicher stellt.

Nachteil des Ansatzes

Der Schutzbedarf eines Prozesses leitet sich in der Regel von den Informationen ab, die er verarbeitet oder erzeugt. Eine Vererbung des Schutzbedarfs vom Prozess auf die Informationen widerspricht daher der natürlichen Kausalität und kann zu Fehleinschätzungen führen.

Wie die Grafik zeigt, bestimmt der Schutzbedarf des Prozesses den Schutzbedarf der Information. Wir untermauern mit dieser Vorgehensweise lediglich den Wert der Information, erhalten aber keine neue Erkenntnis über geeignete Schutzmaßnahmen.

Dennoch wäre es entgegen der gängigen Praxis nicht ratsam, Informationen gänzlich aus der Vererbungskette auszuschließen. Ein solcher Ausschluss würde die Transparenz und damit Nachvollziehbarkeit der Schutzbedarfsfeststellung erheblich beeinträchtigen.

Information als Wurzelelement in der Schutzbedarfsvererbung

Informationssicherheitsmanagement hat zum Ziel Informationen zu schützen. Daher betrachten wir in diesem Abschnitt den Ansatz den Schutzbedarf der Information selbst als Grundlage für die Vererbung zu bestimmen.

Im Beispiel der Auftragsabwicklung sind verschiedene Informationen erforderlich, darunter Kundendaten, Produktdaten, Auftragsdaten und Mitarbeiterdaten. Jede dieser Informationen nimmt für sich die Rolle des Wurzelelements ein, und der Schutzbedarf jeder einzelnen Information beeinflusst den gesamten Prozess der Auftragsabwicklung. Folglich wird der Schutzbedarf der Auftragsabwicklung durch die Vererbung genau der Informationen bestimmt, die wir schützen wollen.

Die Grafik verdeutlicht, wie einfach der aus diesem Ansatz resultierende Schutzbedarf für einen Prozess nachvollzogen werden kann. Geeignete Maßnahmen können zielgerichtet implementiert werden.

Der Schutzbedarf einer Information ist eng mit ihrem Wert für das Unternehmen verbunden. Die Schutzziele der Vertraulichkeit und Integrität einer Information sind unabhängig vom Prozess, in dem sie verarbeitet oder erzeugt werden.

Im Gegensatz dazu kann die Verfügbarkeit vom Prozess abhängen. In so einem Fall gilt das Maximumprinzip, nach dem das Schutzziel einer Information bestimmt wird.

Vorteil des Ansatzes

Diese logische Herangehensweise, zuerst den Schutzbedarf der Informationen zu bestimmen und ihn dann auf den Prozess zu vererben, zeigt auf einem Blick und gut nachvollziehbar auf, welchen Schutzbedarf ein Prozess benötigt.

Gleichzeitig bietet das dadurch entstehende Informationsregister eine solide Grundlage für den Datenschutz.

Möchtest Du Dein ISMS optimieren?

Entdecke unsere ISMS-Software, die Dir dabei hilft, den passenden Ansatz für Deine Schutzbedarfsfeststellung zu implementieren.

Fazit

Die Schutzbedarfsfeststellung spielt eine zentrale Rolle im Informationssicherheitsmanagementsystem (ISMS) und ist entscheidend für die Identifikation und den Schutz kritischer Unternehmenswerte. Durch die systematische Analyse des Schutzbedarfs kannst Du in Deinem Unternehmen nicht nur Eure Sicherheitslage verbessern, sondern auch Ressourcen effizient einsetzen, um Risiken gezielt zu adressieren. Der Ansatz der Vererbung des Schutzbedarfs auf sekundäre Assets schafft Transparenz und Klarheit, indem er Dir die logischen Zusammenhänge zwischen den verschiedenen Informationswerten und ihren Schutzbedarfen aufzeigt.

Die Unterscheidung zwischen der Betrachtung von Prozessen und Informationen als Wurzelelement der Vererbung ist essenziell. Während Prozesse oft als Ausgangspunkt für die Schutzbedarfsvererbung dienen, ist es sinnvoller, den Schutzbedarf direkt von den Informationen abzuleiten, da diese den eigentlichen Wert für Dein Unternehmen darstellen. Diese Herangehensweise fördert nicht nur die Nachvollziehbarkeit der Schutzbedarfsfeststellung, sondern unterstützt auch die Entwicklung eines soliden Informationsregisters, das für den Datenschutz von großer Bedeutung ist.

Wir haben gesehen, dass eine fundierte Schutzbedarfsfeststellung und deren logische Vererbung die Grundlage für ein effektives und effizientes Risikomanagement bei Dir im Unternehmen bilden.

Liane Hampe

Leitende Softwareentwicklerin

Liane tüftelt für ihr Leben gern an Lösungen, die gut durchdacht sind. Vor einigen Jahren noch hat sie in der Mathematik geforscht. Mittlerweile ist sie leidenschaftiche Softwareentwicklerin. Ihre Lösungen unterstützen das Informationssicherheitsmanagement in kleinen, mittleren und großen Organisationen verschiedenster Branchen.