Bildnachweis: sdecoret/stock.adobe.com

Die sich wandelnde Landschaft der Informationssicherheit

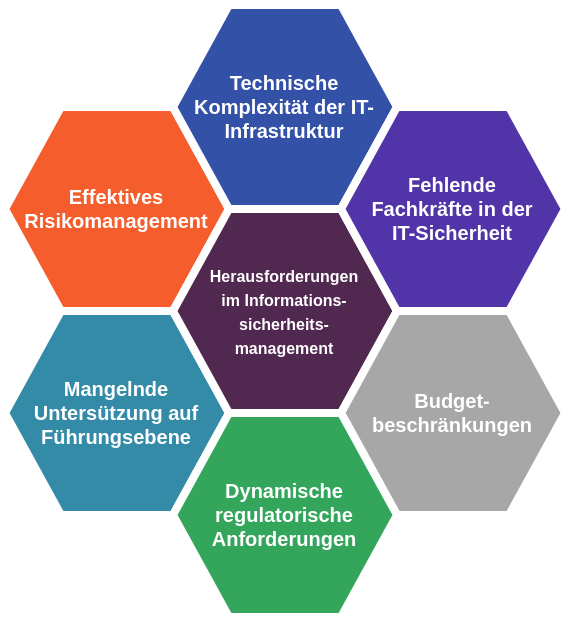

In der heutigen digitalen Ära stehen Unternehmen vor kritischen Herausforderungen im ISMS. Die rasante technologische Entwicklung und eine zunehmend komplexe Bedrohungslandschaft erfordern ein effektives Management. Organisationen jeder Größe müssen sich diesen Herausforderungen stellen, um ihre wertvollen Daten zu schützen.

Dieser Beitrag beleuchtet die wichtigsten Herausforderungen der Informationssicherheit, die Unternehmen unbedingt beachten müssen. Wir untersuchen die Schlüsselaspekte, die für die Implementierung und Aufrechterhaltung eines robusten Informationssicherheitsmanagementsystems (ISMS) entscheidend sind.

Herausforderungen im ISMS » Nr. 1

Komplexität moderner IT-Infrastrukturen

Heterogene Systeme und Technologien

Die heutige IT-Landschaft gleicht einem Flickenteppich aus verschiedenen Systemen, Plattformen und Technologien. Von Legacy-Systemen bis hin zu cutting-edge IoT-Geräten – die Vielfalt der eingesetzten Technologien macht ein einheitliches Sicherheitsmanagement zu einer echten Herausforderung.

Darüber hinaus fehlt vielen Unternehmen oft der vollständige Überblick über ihr eigenes IT-Inventar. Diese mangelnde Transparenz erschwert nicht nur die effektive Verwaltung der Ressourcen, sondern schafft auch potenzielle Sicherheitslücken durch unbekannte oder vergessene Systeme.

Unternehmen müssen daher Wege finden, diese heterogene und oft unübersichtliche Umgebung effektiv zu erfassen, zu verwalten und zu schützen, ohne dabei die Funktionalität oder Effizienz zu beeinträchtigen.

Cloud-Adoption und hybride Umgebungen

Die zunehmende Verlagerung von Diensten und Daten in die Cloud schafft neue Sicherheitsherausforderungen. Hybride Infrastrukturen, die On-Premise-Systeme mit Cloud-Diensten kombinieren, erweitern die Angriffsfläche erheblich.

Sicherheitsverantwortliche müssen nun Strategien entwickeln, die sowohl lokale als auch cloudbasierte Ressourcen gleichermaßen schützen.

Herausforderungen im ISMS » Nr. 2

Ressourcenmanagement im ISMS

Der Fachkräftemangel in der IT-Sicherheit

Eine der größten Herausforderungen im ISMS ist der akute Mangel an qualifizierten Fachkräften. Laut einer Studie des ISC2 fehlen weltweit über 3 Millionen Cybersecurity-Experten.

Dieser Mangel erschwert es Unternehmen, Sicherheitssysteme effektiv zu implementieren und zu verwalten.

Budgetbeschränkungen und ROI-Herausforderungen

Trotz steigender Sicherheitsrisiken sehen sich viele Organisationen mit begrenzten Budgets konfrontiert. Eine aktuelle Studie von Lünendonk und der KPMG zeigt, dass 82 Prozent der befragten IT- und Security-Verantwortlichen seit Anfang 2023 eine Zunahme der IT-Sicherheitsrisiken beobachten. Gleichzeitig planen nur 45 Prozent der Unternehmen, ihre Ausgaben für IT-Sicherheit um 5 bis 10 Prozent zu erhöhen.

Diese Diskrepanz zwischen wachsenden Bedrohungen und begrenzten Ressourcen stellt Sicherheitsverantwortliche vor erhebliche Herausforderungen. Sie müssen den Return on Investment (ROI) von Sicherheitsmaßnahmen quantifizieren und gegenüber der Geschäftsführung rechtfertigen. Dies erfordert eine sorgfältige Abwägung zwischen Kosten, Risiken und potenziellen Schäden durch Sicherheitsvorfälle.

Die Kunst besteht darin, mit begrenzten Mitteln maximale Sicherheit zu gewährleisten und gleichzeitig die Notwendigkeit zusätzlicher Investitionen überzeugend zu kommunizieren.

Herausforderungen im ISMS » Nr. 3

Technische Hürden überwinden

Die Problematik des Überangebots an Sicherheitstools

In dem Bestreben, umfassenden Schutz zu gewährleisten, setzen viele Unternehmen auf eine Vielzahl von Sicherheitstools. Diese Strategie kann jedoch kontraproduktiv sein. Eine Studie von Ponemon Institute zeigt, dass Unternehmen durchschnittlich 45 verschiedene Sicherheitstools einsetzen. Diese Tool-Proliferation führt oft zu:

- Überlappungen in der Funktionalität

- Potentiellen Sicherheitslücken durch mangelnde Integration

- Erhöhter Komplexität im Management

- Ineffizienzen durch multiple Dashboards und Berichtssysteme

Die Herausforderungen im ISMS bestehen darin, eine ausgewogene und integrierte Toollandschaft zu schaffen, die effektiv ist, ohne übermäßig komplex zu werden.

Sicherheitslücken in Sicherheitstools

Ironischerweise können Sicherheitstools selbst zu Sicherheitsrisiken werden. Ein aktuelles Beispiel dafür sind die kürzlich entdeckten Schwachstellen in VPN-Lösungen. Die US-amerikanische Cybersicherheitsbehörde CISA hat eine Notfallanweisung („Emergency Directive ED 24-01“) veröffentlicht, nachdem weit verbreitete Sicherheitslücken in zwei VPN-Produkten aktiv ausgenutzt wurden, wie die Süddeutsche berichtet.

Ein besonders gravierendes Beispiel ist der CrowdStrike-Vorfall vom 19. Juli 2024, der als einer der größten IT-Ausfälle in der Geschichte gilt. CrowdStrike, ein führendes Cybersicherheitsunternehmen, verteilte ein fehlerhaftes Update für seine Falcon Sensor-Sicherheitssoftware, das katastrophale Folgen hatte. Etwa 8,5 Millionen Windows-Systeme weltweit stürzten ab und konnten nicht neu gestartet werden. Kritische Infrastrukturen wie Flughäfen, Banken und Regierungsdienste waren betroffen, und der globale finanzielle Schaden wird auf mindestens 10 Milliarden US-Dollar geschätzt. Obwohl Crowdstrike schnell reagierte und einen Patch bereitstellte, verdeutlicht dieser Vorfall die inhärenten Risiken, die selbst mit hochentwickelten Sicherheitslösungen verbunden sein können.

Diese Beispiele unterstreichen mehrere kritische Aspekte im Umgang mit Sicherheitstools:

- Die Notwendigkeit sorgfältiger Qualitätssicherung: Selbst bei renommierten Sicherheitsanbietern können Fehler mit weitreichenden Konsequenzen auftreten. Rigide Testverfahren vor der Veröffentlichung von Updates sind unerlässlich.

- Die Bedeutung von Notfallplänen: Unternehmen müssen auf mögliche Ausfälle ihrer Sicherheitssysteme vorbereitet sein und alternative Maßnahmen bereithalten.

- Die Notwendigkeit regelmäßiger Updates und Patches: Selbst vertrauenswürdige Sicherheitslösungen können Schwachstellen aufweisen, die schnell behoben werden müssen.

- Die Bedeutung gründlicher Überprüfungen: Vor der Implementierung neuer Tools sollten diese eingehend auf potenzielle Sicherheitsrisiken geprüft werden.

- Die Wichtigkeit eines robusten Vulnerability Management-Prozesses: Dieser sollte nicht nur die zu schützenden Systeme umfassen, sondern auch die Sicherheitsinfrastruktur selbst.

- Die Herausforderung der korrekten Konfiguration: Sicherheitstools müssen nicht nur vorhanden, sondern auch richtig eingerichtet und gewartet werden, um effektiv zu sein.

Diese Erkenntnisse verdeutlichen, dass ein effektives ISMS weit über die bloße Implementierung von Sicherheitstools hinausgeht. Es erfordert eine kontinuierliche Wachsamkeit, regelmäßige Überprüfungen und ein tiefes Verständnis der eingesetzten Technologien. Unternehmen müssen sicherstellen, dass ihre Sicherheitsmaßnahmen nicht selbst zu Schwachstellen in ihrer Verteidigung werden.

OT-ISMS: Herausforderungen im Blick

Lese auch unseren Beitrag über die besonderen Herausforderungen der Operational Technology (OT), denen sich Branchen wie beispielsweise die Lebensmittelindustrie, Energieerzeugung und -verteilung und die chemische Industrie gegenübersehen. →

Herausforderungen im ISMS » Nr. 4

Organisatorische Aspekte des Informationssicherheitsmanagements

Gewinnung von Unterstützung auf Führungsebene

Ein effektives ISMS erfordert die volle Unterstützung der Unternehmensleitung. Ohne diese kann es zu:

- unzureichender Ressourcenzuweisung,

- mangelnder Durchsetzungskraft bei der Implementierung von Sicherheitsrichtlinien,

- fehlender Integration von Sicherheitsaspekten in strategische Entscheidungen führen.

Die Herausforderung besteht darin, Informationssicherheit als strategischen Geschäftsfaktor zu positionieren. Dies erfordert eine klare Kommunikation der Risiken und des Geschäftswerts von Sicherheitsmaßnahmen.

Überwindung von Widerständen gegen Veränderungen

Die Einführung neuer Sicherheitsmaßnahmen stößt oft auf Widerstand bei Mitarbeitern. Gründe hierfür können sein:

- Wahrnehmung von Sicherheitsmaßnahmen als Hindernis für die Produktivität

- Mangelndes Verständnis für die Notwendigkeit strenger Sicherheitsrichtlinien

- Gewohnheit und Bequemlichkeit bei etablierten Arbeitsweisen

Um diese Herausforderungen im ISMS zu meistern, ist ein umfassendes Changemanagement erforderlich, das Schulungen, klare Kommunikation und schrittweise Implementierung umfasst.

Herausforderungen im ISMS » Nr. 5

Navigation durch die Compliance-Landschaft

Anpassung an dynamische regulatorische Anforderungen

Die regulatorische Landschaft im Bereich Informationssicherheit und Datenschutz ist in ständigem Wandel. Die Datenschutz-Grundverordnung (DSGVO) bleibt für alle Unternehmen von zentraler Bedeutung und stellt viele Organisationen vor Herausforderungen.

Darüber hinaus gibt es seit kurzem auch die NIS-2-Richtlinie, den Cyber Resilience Act sowie den Digital Operational Resilience Act (DORA), die neue Anforderungen mit sich bringen. Diese Vorschriften erfordern von Unternehmen, ihre Sicherheitsstandards zu verbessern und Compliance sicherzustellen.

Die NIS-2-Richtlinie, die bis zum 17. Oktober 2024 in nationales Recht hätte umgesetzt werden müssen, erweitert den Anwendungsbereich der ursprünglichen NIS-Richtlinie und umfasst nun mehr Branchen sowie strengere Aufsichtspflichten. Unternehmen müssen Maßnahmen zur Risikominderung implementieren und sind verpflichtet, Sicherheitsvorfälle innerhalb von 24 Stunden zu melden. Diese strengen Anforderungen erhöhen den Druck auf Organisationen, ihre Sicherheitsstrategien zu überarbeiten und anzupassen.

Der Cyber Resilience Act fordert Unternehmen auf, robuste Sicherheitsvorkehrungen zu treffen und sich auf potenzielle Cybervorfälle vorzubereiten. DORA hingegen zielt darauf ab, die digitale Betriebsresilienz im Finanzsektor zu stärken. Ab dem 17. Januar 2025 müssen Finanzinstitutionen in der EU die Anforderungen von DORA erfüllen, die unter anderem regelmäßige Tests ihrer IKT-Systeme und -Infrastrukturen sowie eine schnelle Meldung von Vorfällen umfassen.

Für Unternehmen, die kritische Infrastrukturen betreiben, gelten zudem spezifische Anforderungen aus dem IT-Sicherheitsgesetz und der KRITIS-Verordnung, um sicherzustellen, dass diese Systeme gegen Cyberbedrohungen geschützt sind.

Die Herausforderung besteht darin, mit diesen sich ständig ändernden Anforderungen Schritt zu halten und das ISMS kontinuierlich anzupassen, um Compliance zu gewährleisten.

Unternehmen müssen sicherstellen, dass sie nicht nur die gesetzlichen Vorgaben erfüllen, sondern auch proaktiv Risiken identifizieren und minimieren, um ihre Informationssicherheit langfristig zu stärken.

Integration verschiedener Standards und Frameworks

Viele Unternehmen stehen vor der Aufgabe, mehrere Sicherheitsstandards und Frameworks gleichzeitig zu erfüllen. Diese umfassen nicht nur die DSGVO und NIS-2-Richtlinie, sondern auch branchenspezifische Regularien wie den Cyber Resilience Act und DORA sowie das IT-Sicherheitsgesetz und die KRITIS-Verordnung für bestimmte Sektoren.

Die Integration dieser verschiedenen Standards in ein kohärentes ISMS erfordert ein tiefes Verständnis der Überschneidungen und Unterschiede sowie die Fähigkeit, ein ganzheitliches Sicherheitskonzept zu entwickeln.

Durch eine systematische Herangehensweise an Compliance können Unternehmen nicht nur gesetzliche Anforderungen erfüllen, sondern auch ihre Sicherheitslage insgesamt verbessern.

Ein gut strukturiertes ISMS kann dabei helfen, die notwendigen Maßnahmen zur Erfüllung dieser Vorschriften effizient umzusetzen und gleichzeitig eine Kultur der kontinuierlichen Verbesserung im Bereich Informationssicherheit zu fördern.

Herausforderungen im ISMS » Nr. 6

Effektives Risikomanagement im digitalen Zeitalter

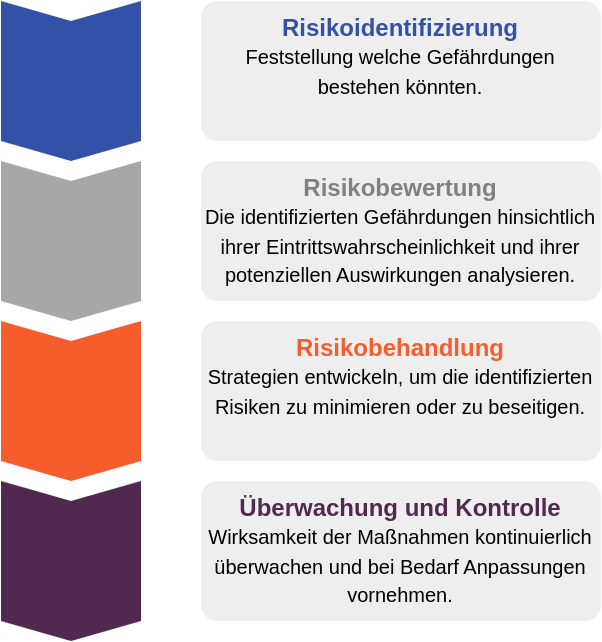

Systematische Identifizierung von Informationsrisiken

In einer sich schnell entwickelnden digitalen Landschaft ist die kontinuierliche Identifizierung und Bewertung von Informationsrisiken entscheidend.

Herausforderungen hierbei sind:

- Die Erfassung aller relevanten Risiken in einer komplexen IT-Umgebung

- Die Bewertung neuer Risiken durch aufkommende Technologien wie KI oder IoT

- Die Einbeziehung von Risiken aus der Lieferkette und von Drittanbietern

Ein effektives ISMS muss in der Lage sein, diese vielfältigen Risikoquellen systematisch zu erfassen und zu bewerten.

Kontinuierliche Bewertung und Anpassung des ISMS

Ein statisches ISMS ist in der heutigen dynamischen Bedrohungslandschaft nicht ausreichend. Unternehmen stehen vor der Herausforderung:

- Regelmäßige Überprüfungen und Audits durchzuführen

- Neue Bedrohungen zeitnah in das Risikomanagement zu integrieren

- Das ISMS agil an veränderte Geschäftsprozesse und IT-Infrastrukturen anzupassen

Dies erfordert nicht nur technische Lösungen, sondern auch eine Unternehmenskultur, die kontinuierliche Verbesserung und Anpassungsfähigkeit fördert.

Der Weg zu einem robusten Informationssicherheitsmanagement

Die Bewältigung der vielfältigen Herausforderungen im ISMS erfordert einen ganzheitlichen Ansatz, der technische, organisatorische und menschliche Faktoren gleichermaßen berücksichtigt. Von der Komplexität moderner IT-Infrastrukturen über Ressourcenengpässe bis hin zu dynamischen Compliance-Anforderungen – die Hürden sind zahlreich und vielschichtig.

Ein gut konzipiertes und implementiertes Informationssicherheitsmanagementsystem (ISMS) bildet das Fundament, um diese Komplexität effektiv zu bewältigen und eine robuste Informationssicherheit zu gewährleisten. Dabei liegt der Schlüssel zum Erfolg in der Kombination von:

- Moderner Technologien, die flexibel und skalierbar sind

- Bewährten Best Practices im Sicherheitsmanagement

- Einer Unternehmenskultur, die kontinuierliche Verbesserung fördert

Unternehmen, die diese Herausforderungen proaktiv angehen und in zukunftsfähige ISMS-Lösungen investieren, positionieren sich nicht nur sicherer in der digitalen Landschaft. Sie schaffen sich auch einen entscheidenden Wettbewerbsvorteil in einer zunehmend datengetriebenen Wirtschaft.

Die Zukunft des Informationssicherheitsmanagements liegt in adaptiven Systemen, die sich agil an die sich ständig wandelnde Bedrohungslandschaft anpassen können. Durch die Integration von kollaborativen Elementen ermöglichen diese Systeme eine effektive abteilungsübergreifende Zusammenarbeit – ein entscheidender Faktor für ganzheitliche Sicherheit in komplexen Organisationsstrukturen.

Letztendlich geht es darum, Informationssicherheit nicht als isolierte IT-Aufgabe zu betrachten, sondern als integralen Bestandteil der Unternehmensstrategie. Nur so können Organisationen den Herausforderungen der digitalen Transformation begegnen und gleichzeitig ihre wertvollsten Ressourcen – ihre Daten und Informationen – effektiv schützen.

Bernd Hampe

ISMS-Praktiker

Bernd ist OT-Verantwortlicher in einem KRITIS Unternehmen, Informationssicherheitsbeauftragter, Risikoverantwortlicher, Administrator und Anwender. Durch diese vielen Rollen konnte er das ISMS in vielen Facetten erleben. Seine Erfahrungen teilt er gern – in Gesprächen und in der ISMS-Softwareentwicklung.