Als Informationssicherheitsbeauftragter stehst Du vor einer typischen Herausforderung: Mit welchem Tool steuerst Du Informationssicherheit so, dass sie nicht nur compliant, sondern auch wirksam ist?

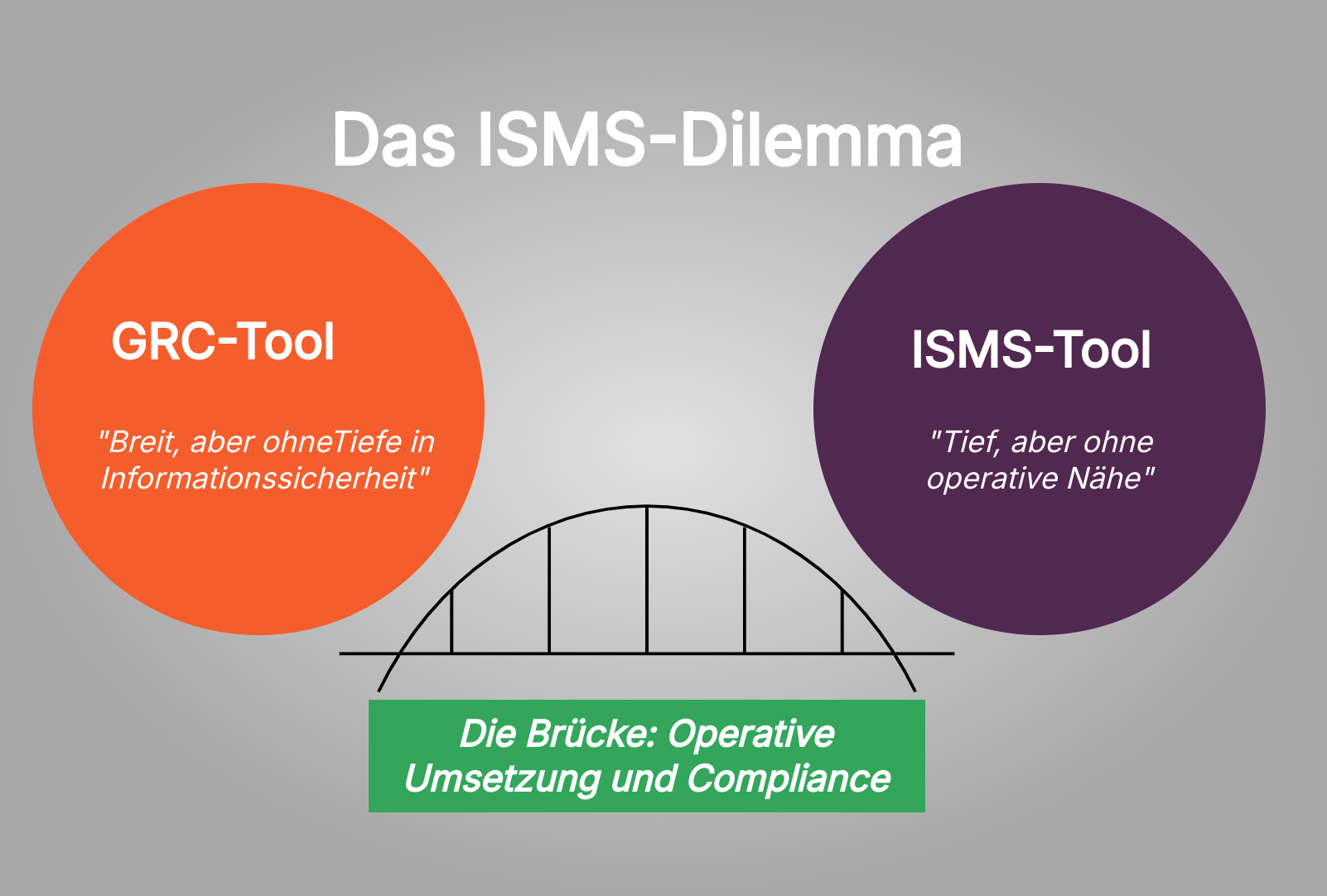

GRC-Tools sind strategisch und unternehmensweit ausgerichtet, greifen aber in der Tiefe des Informationssicherheitsmanagements zu kurz. ISMS-Tools dagegen sind spezialisierter, stoßen jedoch schnell an Grenzen, wenn es um die operative Umsetzung von Compliance-Anforderungen im Betriebsalltag geht.

Das eigentliche Dilemma: Beide fokussieren auf Compliance, unterstützen aber kaum die operative Arbeit, die Sicherheit erst lebendig macht. Ein hybrider Ansatz kann diesen Bruch auflösen – indem er Prozesse zusammenführt, Mitarbeitende aktiv einbindet und Wissen zentral bündelt.

Dieser Beitrag zeigt Dir, wo GRC-Tools an ihre Grenzen stoßen, warum ein reines ISMS-Tool oft zu eng gefasst ist und welche Lösung Dich optimal unterstützt, um beides zu vereinen: strategische Compliance und operative Umsetzung der Informationssicherheit.

1. Was ist der Unterschied zwischen GRC- und ISMS-Tool?

Ein GRC-Tool ist breiter und unternehmensweit ausgerichtet. Es unterstützt Governance, Risikomanagement und Compliance über viele Bereiche hinweg – etwa IT, Finanzen, Recht, HR und Operations. Ein ISMS-Tool fokussiert dagegen spezifisch auf Informationssicherheit, häufig mit einem klaren Bezug zu Standards wie ISO 27001 oder BSI IT-Grundschutz.

In der Praxis ist der ISMS-Bereich oft nur ein Teil in einer größeren GRC-Landschaft: GRC liefert den Rahmen für unternehmensweite Steuerung und Berichterstattung, das ISMS-Tool adressiert die fachliche Tiefe der Informationssicherheit.

2. Was ist ein GRC-Tool nicht?

Auch wenn GRC-Tools mächtig sind, sind sie nicht für die Tiefe eines ISMS optimiert. Typischerweise fehlt ihnen:

- Ein klarer Einzelthemenfokus auf Informationssicherheit.

- Ein durchgängiges Assetregister mit Schutzbedarfsbestimmung.

- Ein konsequenter Fokus auf Schutzziele wie Vertraulichkeit, Integrität und Verfügbarkeit.

- Die Abbildung operativer Zusammenhänge, zum Beispiel Schutzbedarfsvererbung entlang von Prozessen und Systemketten.

- Ein enger operativer Bezug, etwa in der konkreten Risikobehandlung oder im Vorfallmanagement.

- Die notwendige Tiefe bei informationssicherheitsrelevanten Risikoarten und IT-spezifischen Gefährdungen.

GRC-Tools bleiben damit oft auf einer strategischen und berichtsorientierten Ebene. Für ein wirksames ISMS reicht diese Abstraktion in der Regel nicht aus.

3. Warum ISMS- und GRC-Tools die operative Lücke nicht schließen

Sowohl klassische ISMS-Tools als auch GRC-Lösungen sind primär darauf ausgelegt, Anforderungen aus Normen und Gesetzen nachweisbar zu machen – etwa ISO 27001, BSI IT-Grundschutz oder DSGVO. Sie liefern Checklisten, Controls, Risikoregister und Berichte.

Was sie meist nicht leisten: die Anforderungen der Normen zu operationalisieren. Die Anforderungen der Normen werden an IT, OT und die betroffenen Fachbereiche weitergegeben, ohne Werkzeuge für Umsetzung oder Dokumentation. Dies funktioniert nur, solange die Anzahl der betroffenen Fachbereiche gering bleibt und bereits professionelle Systeme für Prozess- und Systembetrieb vorhanden sind, die mit dem ISMS- bzw. GRC-Tool verknüpft sind. Steigt die Zahl der Bereiche und wird die Vielfalt der Betriebs- und Dokumentationsprozesse größer, fehlt eine gemeinsame Basis. Das ISMS wird dann zum Stückwerk und droht, ein Papiertiger zu werden.

Ein typisches Beispiel ist das Change-Management: In vielen ISMS- oder GRC-Tools wird festgehalten, dass sicherheitsrelevante Änderungen bewertet werden müssen. Die eigentliche Arbeit passiert aber im Ticketsystem der IT – ohne durchgängige Verbindung, ohne automatische Schutzbedarfsprüfung und ohne klare Rückkopplung ins ISMS. Ähnlich sieht es in Fachbereichen aus: Prozesse werden zwar dokumentiert, aber Sicherheitsvorgaben landen oft in Richtlinien-PDFs, nicht im gelebten Prozess.

Im Vergleich: ISMS-Tool, Hybride Informationssicherheitsplattform, GRC-Tool

Die folgende Übersicht zeigt, wie sich ein typisches ISMS-Tool, ein GRC-Tool und unsere Sicht einer hybriden Informationssicherheitsplattform unterscheiden – insbesondere dort, wo aus „Compliance auf dem Papier“ tatsächlich gelebte Informationssicherheit werden soll.

| Funktion | ISMS-Tool | Hybride Informationssicherheitsplattform | GRC-Tool |

|---|---|---|---|

| Einzelthemenfokus | Spezialisierung auf Informationssicherheit, oft mit ISO- oder BSI-Fokus | Informationssicherheitsplattform inkl. ISMS, BCM und Datenschutzmanagement | Allgemeiner Governance-Ansatz ohne tiefen Themenfokus |

| Assetregister / -management | Detaillierte Erfassung und Klassifizierung von Informationswerten, deren Schutzbedarf und Zuordnung zu Risiken | Detailliertes Assetregister mit der Option, es als „Systemakte“ für IT- und OT-Systeme zu nutzen | Meist nicht vorhanden oder nur rudimentär integriert |

| Fokus auf Schutzziele | Ausrichtung auf Verfügbarkeit, Vertraulichkeit, Integrität | Frei konfigurierbare Schutzziele, erweiterbar z. B. um Safety- oder Resilienz-Aspekte | Nicht im Kernkonzept verankert, eher abstrakte Zieldefinition |

| Operative Zusammenhänge | Verknüpfung von Assets, Prozessen und Schutzbedarf | Automatisierte Schutzbedarfsvererbung entlang des Informationsflusses und der Prozessketten | Selten unterstützt, da stark business- und reportingorientiert |

| Operativer Bezug | Teilweise operative Workflows für Risiko- und Incident-Management | Durchgängige Workflows für alle relevanten Prozesse inkl. Change-, Incident- und Maßnahmenmanagement, integrierbar in den IT-Betrieb | Vorwiegend strategische Sicht, keine detaillierte operative Umsetzung |

| Risikomanagement | Tiefgehende Bewertung relevanter Informationssicherheitsrisiken (Bedrohungen, Schwachstellen, Auswirkungen) | Unterstützung verschiedener Risikomanagement-Standards (z. B. ISO 27005, BSI 200-3) und konsolidierte Sicht über ISMS, BCM und Datenschutz | Breites, aber weniger tiefes Risikomanagement über viele Domänen |

| Compliance-Management | Nachweisbarkeit von ISO 27001-/BSI-Anforderungen | Nachweisbarkeit von ISMS-Normen, BCM-Standards, DSGVO- und NIS-2-Vorgaben in einem System | Zentrales Tracking von gesetzlichen und regulatorischen Anforderungen (z. B. SOX, GDPR) |

| Dokumentenmanagement | Verwaltung und Versionierung von ISMS-Dokumenten (Policies, SOPs etc.) | Integriertes DMS mit Versionierung, Freigabeworkflows und Verknüpfung zu Prozessen, Risiken und Assets | Zentralisiertes Management von Richtlinien, Verträgen und Compliance-Dokumenten |

| Prozessintegration | Anbindung an technische Sicherheitslösungen (z. B. SIEM, Ticketsystem) | Flexible Schnittstellen zu CMDBs, Ticketsystemen und weiteren Managementsystemen | Integration mit ERP- und Business-Governance-Systemen |

| Norm- & Framework-Abdeckung | Fokus auf ISO 27001, BSI IT-Grundschutz | Fokus auf ISMS-Normen, BCM, DSGVO, mit Option zur Ergänzung weiterer Normen oder eigener Standards | Unterstützung zusätzlicher Frameworks wie COSO, COBIT, NIST, SOX, ESG |

| Workflow-Automatisierung | Standardisierte Workflows für Risikobehandlung und Dokumentfreigaben | Integriertes Workflowmanagement mit Assetbezug und Anbindung an Ticketsysteme | Komplexe, anpassbare Workflows für organisationweite GRC-Prozesse |

| Benutzer- & Rollenmanagement | Feingranulare Rollen auf Basis der ISMS-Struktur | Abbildung aller ISMS-Rollen plus unternehmensspezifischer Erweiterungen in hierarchischen Strukturen | Unternehmensweite Governance-Strukturen und Freigabeprozesse |

| Skalierbarkeit | Fokus auf IT- und Security-Abteilungen | Einfache Scope-Erweiterung und Ausbau von Informations- und Datenschutzprozessen | Skalierbar für die gesamte Organisation inkl. Risk, Legal, HR und Finance |

Vergleich: ISMS-Tool, Hybride Informationssicherheitsplattform, GRC-Tool

An der Tabelle wird deutlich: Ein ISMS-Tool bildet Informationssicherheit fachlich tief ab, bleibt aber häufig auf der „ISMS-Insel“ – Risikoanalysen, Maßnahmenpläne und Dokumente sind zwar vorhanden, werden aber nur eingeschränkt mit den Systemen und Prozessen der IT und Fachbereiche verknüpft. GRC-Tools bieten einen breiten Compliance-Rahmen für das gesamte Unternehmen, sind jedoch primär auf Governance, Reporting und Management-Entscheidungen ausgelegt – nicht auf die operative Umsetzung im Tagesgeschäft.

Eine hybrider Ansatz schließt die operative Lücke

- ✅ Im IT-Betrieb werden z. B. Changes oder Incidents nicht nur als Tickets geführt, sondern direkt mit Assets, Schutzbedarf und Risiken verknüpft. So ist sofort klar, welche Sicherheitsauswirkungen eine Änderung an einem System mit hohem Schutzbedarf hat und welche Maßnahmen notwendig sind.

- ✅ In den Fachbereichen werden Geschäftsprozesse nicht nur dokumentiert, sondern mit konkreten Sicherheitsanforderungen, Richtlinien und Nachweisen verknüpft. Mitarbeitende sehen im Prozesskontext, was sie warum tun müssen – nicht irgendwo in einer losgelösten Policy.

- ✅ In der OT können Anlagen, Steuerungssysteme und zugehörige Prozesse wie in einer „Systemakte“ abgebildet werden. Damit werden Sicherheitsanforderungen für industrielle Umgebungen nicht nur beschrieben, sondern direkt an den beteiligten Systemen und Verantwortlichen verankert.

Beispiele zur Verzahnung von Compliance mit opertativen Workflows

Beispiel Betriebshandbuch: Jeder Standard fordert Betriebshandbücher für kritische Assets. Häufig entsteht ein separates Dokument pro System – losgelöst vom ISMS-Assetregister. Das führt zu doppelter Pflege und veralteten Handbüchern.

Bei diesem Ansatz wird das Assetregister zur Single-Source-of-Truth: Für jedes kritische Asset gehört direkt ein Wiki/Betriebshandbuch dazu. Technische Daten, Verantwortlichkeiten, Schutzbedarf und Maßnahmen stammen aus derselben Datenbasis – ergänzt um betriebliche Anweisungen. Doppelarbeit entfällt, Dokumentation bleibt aktuell, Standards sind erfüllt.

Durch diese enge Verzahnung von Compliance-Inhalten mit operativen Workflows, Schnittstellen in den IT- und OT-Betrieb und einem gemeinsamen Informationsstand für alle Beteiligten unterstützt die Plattform nicht nur den Nachweis von Anforderungen, sondern vor allem die tägliche Umsetzung von Informationssicherheit im Unternehmen.

4. Eine hybride Informationssicherheitsplattform als Lösung

Eine hybride Informationssicherheitsplattform verbindet die fachliche Tiefe eines ISMS-Tools mit ausgewählten Governance-Funktionen, ohne in die Breite eines GRC-Systems abzurutschen.

Sie adressiert genau die operative Lücke, die in Kapitel 3 beschrieben wurde: Statt Compliance nur auf dem Papier zu dokumentieren, unterstützt sie die tatsächliche Umsetzung im IT-, OT- und Fachbereichsbetrieb.

Solche Plattformen bieten typischerweise folgende Kernfunktionen:

- ✅ Rechtskataster, das über reine ISMS-Themen hinaus auch betriebswirtschaftliche Vorgaben abbilden kann

- ✅ Abbildung von Unternehmensprozessen, bei Bedarf auch graphisch, mit Zuordnung zu Richtlinien und rechtlichen Anforderungen

- ✅ Integriertes Dokumentenmanagement mit Versionierung und Freigabeprozessen

- ✅ Risikomanagement inklusive optionales Business Continuity Management (BCM)

- ✅ Umsetzung von DSGVO-Anforderungen im Datenschutzmanagement

- ✅ Flexible Schnittstellen zur Anbindung an CMDBs, Ticketsysteme, SIEM-Lösungen und weitere Managementsysteme

- ✅ Flexibilität zur Integration weiterer Managementsysteme

Damit entsteht ein System, das strategische Compliance mit operativer Umsetzung verknüpft. Prozesse werden nicht nur beschrieben, sondern aktiv mit Assets, Risiken und Maßnahmen verknüpft – wie im Change-Management oder bei der Pflege von Betriebshandbüchern als Asset-Wikis.

5. Warum eine ISMS-Softwarelösung mehr als Compliance bieten sollte

Eine gute ISMS-Software reicht über reine Compliance-Nachweisbarkeit hinaus, weil Informationssicherheit in der Praxis nur durch operative Integration wirkt. Trotz vieler GRC-ähnlicher Funktionen sollte sie sich jedoch klar vom GRC-Ansatz abgrenzen – die Zielsetzungen sind grundlegend verschieden.

Die zentralen Unterschiede:

- Prozesstiefe und fachliche Spezialisierung

- ISMS erfordert hohe Detailtiefe für Risikoanalyse und -behandlung (z. B. ISO 27005, BSI 200-3). GRC-Tools bleiben breiter und oberflächlicher, da sie alle Unternehmensbereiche abdecken müssen. Umgekehrt würde ISMS-Tiefe ein GRC unpraktisch komplex machen.

- Abbildung komplexer IT-/OT-Strukturen

- ISMS-Standards fordern die komplette Erfassung der Informationsverarbeitung: Assets (Prozesse, Daten, Systeme, Dienstleister) mit Schutzbedarf und Vererbung. Dieser Grad an Detail ist für GRC weder vorgesehen noch machbar, da ihr Fokus business-orientiert ist.

- IT-spezifische Gefährdungen

- Standards wie BSI IT-Grundschutz betrachten dutzende spezifischer IT-Gefährdungen. Diese Tiefe ist für ISMS essenziell, für GRC überflüssig und unhandhabbar.

- PDCA-Zyklus vs. Reporting-Fokus

- ISMS lebt von kontinuierlicher Umsetzung: Risiken behandeln, Maßnahmen überwachen, Wirksamkeit prüfen – eng verzahnt mit dem IT-Betrieb. GRC priorisiert Risikodarstellung und Führungsentscheidungen.

Zusammenfassung und Fazit

GRC-Tools sind zu breit für die fachliche Tiefe eines ISMS, ISMS-Tools zu eng für die operative Zusammenarbeit mit IT, OT und Fachbereichen. Beide bleiben bei Compliance stehen, ohne die tatsächliche Umsetzung von Sicherheitsmaßnahmen zu unterstützen.

Eine hybride Informationssicherheitsplattform löst dieses Dilemma. Sie bietet die ISMS-Tiefe (Assetregister, Schutzbedarfsvererbung, IT-spezifische Risiken, PDCA-Zyklus) plus ausgewählte GRC-Funktionen (Rechtskataster, Prozessabbildung, BCM, DSGVO) – und unterstützt konkret die operative Umsetzung wie beispielsweise: Change-Management mit integrierter Schutzbedarfsprüfung, Betriebshandbücher als assetbezogene Wikis (Single-Source-of-Truth), Prozessverknüpfung mit IT-/OT-Systemen und Fachbereichen.

Als Informationssicherheitsbeauftragter solltest Du bei der Tool-Auswahl gezielt auf einen hybriden Ansatz achten. Nur so wird aus formaler Compliance gelebte Informationssicherheit, die aktiv mit IT, OT und Fachbereichen zusammenarbeitet und im Unternehmen verankert ist – und Du nicht als Einzelkämpfer dastehen musst.

Bernd Hampe

ISMS-Praktiker

Bernd ist OT-Verantwortlicher in einem KRITIS Unternehmen, Informationssicherheitsbeauftragter, Risikoverantwortlicher, Administrator und Anwender. Durch diese vielen Rollen konnte er das ISMS in vielen Facetten erleben. Seine Erfahrungen teilt er gern – in Gesprächen und in der ISMS-Softwareentwicklung.